工具简介

Nikto是一个开源的WEB扫描评估软件,可以对Web服务器进行多项安全测试,能在230多种服务器上扫描出 2600多种有潜在危险的文件、CGI及其他问题。Nikto可以扫描指定主机的WEB类型、主机名、指定目录、特定CGI漏洞、返回主机允许的 http模式等。

功能介绍

以下是Nikto的一些主要功能:

SSL支持(带有OpenSSL的Unix或带有ActiveState的

Perl / NetSSL的Windows )

全面的HTTP代理支持

检查过时的服务器组件

以纯文本,XML,HTML,NBE或CSV保存报告

可使用模板自定义报告

扫描服务器上的多个端口,或着通过其他工具的输出(例如nmap)扫描多个服务器

LibWhisker的IDS编码技术

通过标题,网站图标和文件识别已安装的软件

使用Basic和NTLM进行主机身份验证

子域名猜测

Apache和cgiwrap用户名枚举

安装使用

dnf install nikto源代码安装

GitHub地址:https://github.com/sullo/nikto

git https://github.com/sullo/nikto.git

cd nikto-master/program

perl nikto.pl使用说明:

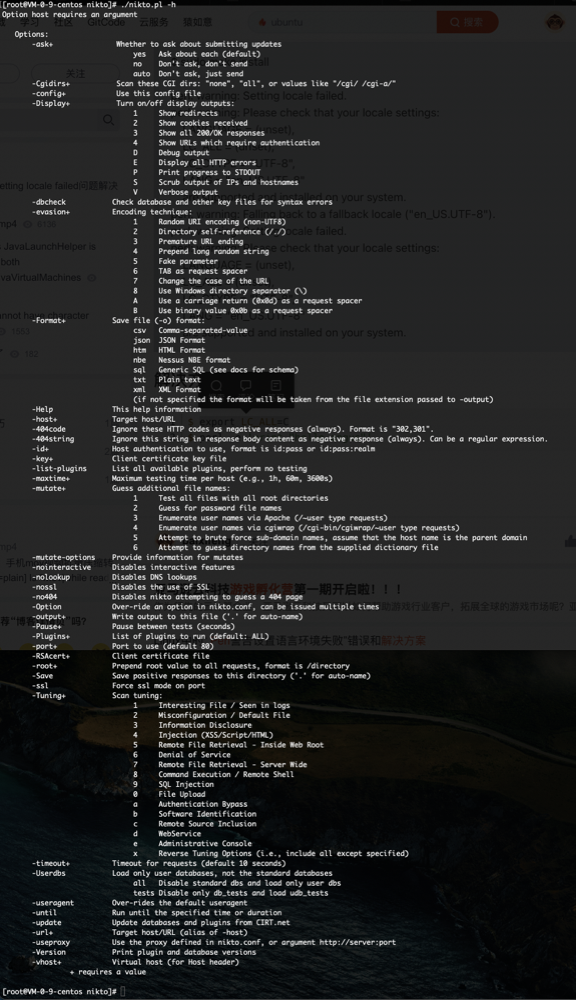

使用帮助

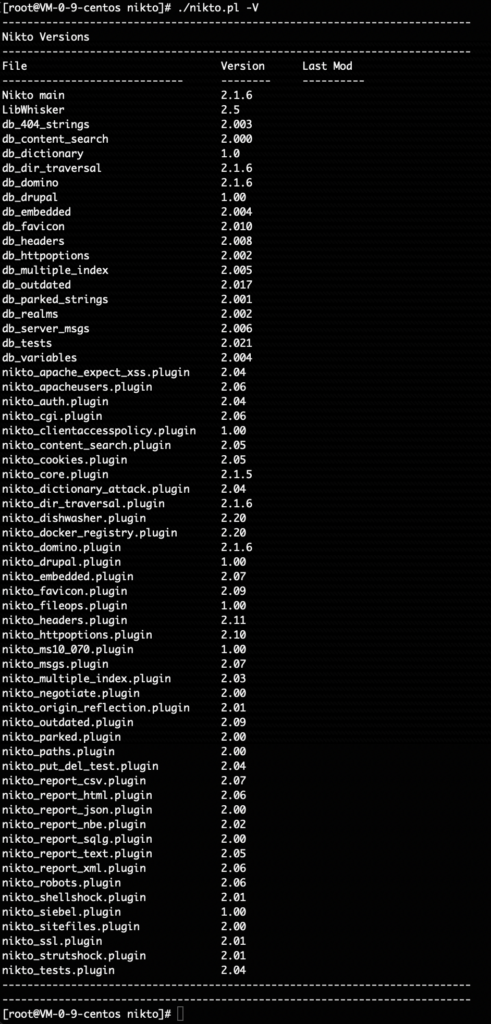

nikto.pl -hNikto 插件

Nikto 通过大量插件进行扫描,我们可以通过 -list-plugins 来查看插件信息

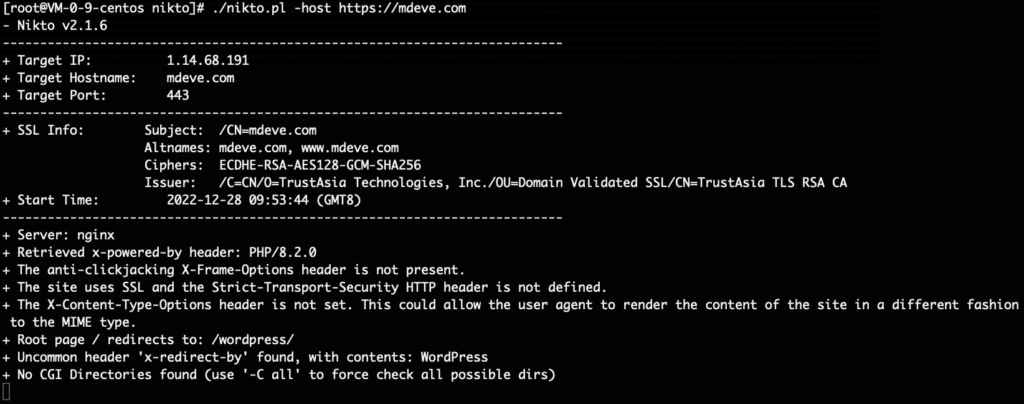

./nikto.pl -list-plugins常规扫描

./nikto.pl -host https://mdeve.com

指定端口扫描

使用命令 -p 端口号可以指定端口进行扫描,同样可以指定SSL协议,进行HTTPS扫描。

./nikto.pl -host mdeve.com -p 443指定目录扫描

有时候我们只要扫描网站下的某个子目录,我们可以使用-c 参数指定扫描的目录,使用-c all 可进行目录爆破,并扫描。

./nikto.pl -host mdeve.com -c /wordpress多目标扫描

nikto支持多个目标进行扫描,我们将多个地址写入到文本中,通过- host参数+文本的方式进行扫描。

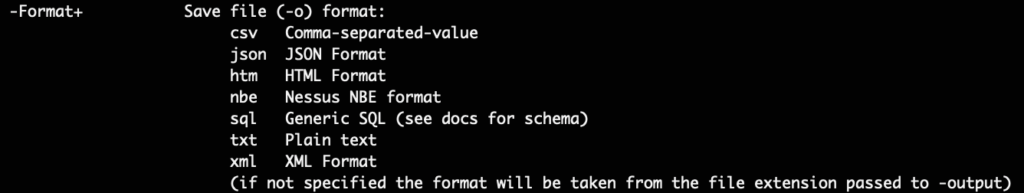

扫描结果输出

Nikto 可以通过下列四种格式对扫描结果进行输出:

./nikto.pl -host mdeve.com -c /wordpress -o result.html -F htm会在当前目录下生成 result.html 为详细扫描结果。

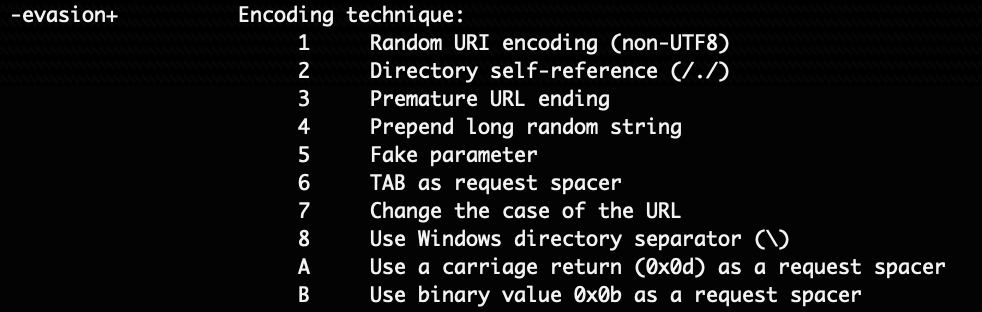

绕过IDS检测

Nikto 在扫描过程中可以使用8种规则绕过IDS检测,参数是 -evasion,具体规则如下:

1,随机url编码

2,自选路径

3,提前结束url

4,优先考虑长随机字符串

5,参数欺骗

6,使用TAB作为命令分隔符

7,使用变化的url

8,使用windows路径分隔符

Nikto扫描交互参数

Nikto 在执行命令行扫描过程中提供一些操作,可以了解扫描的一些进度信息,详细参数如下:

空格 报告当前扫描状态

v 显示详细信息(verbose) 再按一次V继续扫描

d 调试信息(及其详细信息)

e 显示错误信息

p 显示扫描进度

r 显示重定向信息

c 显示cookie

a 身份认证过程显示出来

q 退出

N 扫描下一个目标

P 暂停扫描Nikto配合Nmap扫描

Nikto 支持配合 Nmap 进行扫描 ,运行命令nmap -p80 x.x.x.x -oG - |nikto -host -

nmap扫描开放80端口的IP并通过oG选项对扫描结果输出并整理),然后通过管道符“|”将上述扫描结果导入至nikto进行扫描

使用代理扫描

扫描目标时,部分目标部署了防护设备,为避免暴露 ip可以使用代理进行扫描,nikto 支持设置代理,参数是 - useproxy。当然,需要配合其他代理工具(比如proxychains)使用,具体命令如下:

nikto -h URL -useproxy http://127.0.0.1:1080组件默认密码

nikto官网还发布了各大组件的默认密码,可以访问https://cirt.net/passwords进行查看。

:bi...

:bi...

文章评论